📢 본 내용은 원티드 프리온보딩 백엔드 챌린지 1월를 정리한 내용입니다.

1. IDC (Internet Data Center)

- 네트워크, 전력, 냉방, 보안

- 통신사, 대형 SI, 네이버, 카카오 등이 운영

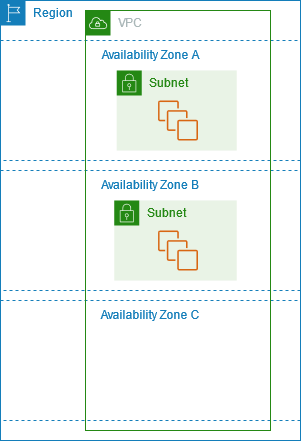

2. VPC(Virtual Private Cloud)

나만의 사설 클라우드 공간이라고 생각해도 된다

- aws 내 격리된 가상 네트워크

- 사용자 정의 IP 주소 범위

- 보통 리전에 들어가보면 기본 vpc가 하나씩 있다. (사용하지 않는 것을 추천)

3. AWS Region / 가용영역

3.1. AWS Region

- AWS의 물리적 데이터센터 군집

- 전 세계 주요 지역에 분산된 인프라

- Region에 따라 지연 시간(Latency) , 법적 규제(Data Residency) , 제공 서비스 범위, 가격 정책이 다 다르다.

3.2. 가용영역 (Availability Zone)

- 각 Region 내 물리적으로 분리된 데이터센터

- 독립된 전력, 냉각, 물리적 보안

- 하나의 Region은 여러 개의 AZ로 이루어져있음

4. 주요 용어

4.1. 퍼블릭 서브넷

- 누구에게나 열려 있음

- 인터넷과 직접 통신 가능

- 외부 서비스 호스팅 (웹 서버 등)

- 예) Appication Load Balancer(ALB), NAT Gateway, EC2 웹 서버, Elastic IP가 연결된 인스턴스, API Gateway, Bastion Host

4.2. 인터넷 게이트웨이

- VPC와 인터넷 연결

- 퍼블릭 IP 통신 지원

IP Address

- 인터넷에 연결된 모든 장치를 식별하는 고유한 주소

- 인터넷상에서 데이터가 어디로 가야 하는지를 알려주는 역할

IPv4, IPv6

공인 IP : 인터넷에서 직접 접근 가능한 고유한 주소

사설IP : 내부 네트워크에서만 사용되는 주소

4.3.CIDR (Classless Inter-Domain Routing)

내부적으로 수많은 사설 IP를 가질 수 있는데, 사설 IP를 얼마만큼 가질 것인지

- IP 주소/ 서브넷 마스크 비트 수 (예 : 192.168.100.0/24)

- 유연한 네트워크 분할

- 필요한 만큼만 정확하게 IP 주소를 할당할 수 있다.

- 예를 들어, 30대의 컴퓨터가 필요하다면 /27을 사용해 32개의 주소를 할당 가능

-> IPv4 주소는 32비트. 27비트를 네트워크에 할당한다면 나머지 5비트를 호스트 부분에 할당.

-> 비트는 2개의 값(0과 1)을 가지므로 2^5해서 32개의 주소를 제공

- IP 주소 절약

- TIP

- 비트수가 1 증가할 때마다 사용 가능한 주소 수는 절반으로 감소

- 필요한 호스트 수에 따라 적절한 서브넷 마스크를 선택

- 미래의 확장성을 고려하여 약간 더 큰 범위를 선택하는 것이 좋음

- 최소 : /28 (16개 IP 주소), 최대 : /16 (65,536개 IP 주소)

- vpc와 서브넷 생성할 때 설정

4.4.라우팅 테이블

트래픽 목적지를 정의하는 규칙의 집합

4.5.프라이빗 서브넷

- 인터넷과 직접 통신 불가

- 중요정보, 민감 정보를 많이 넣어둠

- 내부 서비스 호스틍(DB 등)

- 예) RDS, ElastiChache, EMR, EC2 애플리케이션 서버, ECS/EKS 컨테이너, Lambda (NAT Gateway나 VPC Endpoint 필요)

4.6. NAT(Network Address Translation)

- Network Address : IP 주소

- Translation : 번역

내부 네트워크의 사설 IP 주소를 공용 IP 주소로 변환

인터넷 ↔ 퍼블릭 서브넷 : 인터넷 게이트웨이

퍼블릭 서브넷 ↔ 프라이빗 서브넷 : NAT

4.7.(보안)네트워크 ACL(Access Control List)

- 전체 구역 통제 시스템

- 서브넷 단위

- Statelss, 상태 비기반, 독립적인 제어

- 우선순위 존재

4.8.(보안)보안 그룹(Security Group)

- 개별 사무실 출입 통제 시스템(여러 사무실이 같은 규칙을 적용 받을 수 있다)

- 허용 규칙만 있다. 기본적으로 모든 트래픽은 차단

- Stateful, 상태 기반

5. 실습

- 가용영역은 다다익선

- 기본적으로 3개로 하면 서브넷은 6개. 왜? 가용영역 1개당 public subnet /private subnet 2개라서

그런데 이제 옵션에서 public subnet /private subnet의 개수를 수정할 수 있다.

- NAT는 개인프로젝트 때는 비추

정리

1. AWS 계정을 처음 만들면, 일부 리전에 기본 VPC가 자동 생성

2. 기본적으로 VPC 내부에서 EC2, RDS(DB) 등의 인스턴스를 생성하면 VPC의 CIDR 범위 내에서 IP 주소를 받음

3. VPC의 CIDR을 너무 작게 설정하면 IP가 부족할 수 있음

-> IP가 부족하면 새로운 VPC를 만들 수도 있지만, 기본적으로 VPC는 서로 통신할 수 없음

-> VPC 간 통신을 위해 VPC Peering이나 Transit Gateway를 설정하면 추가 비용 발생할 수 있음

-> 따라서 처음부터 서브넷 마스크 비트 수를 크게 설정하자.

'💻개발 > AWS' 카테고리의 다른 글

| AWS) 서버리스 & 매니지드 서비스 (0) | 2025.01.16 |

|---|---|

| AWS) Root, IAM, S3, CloudFront (0) | 2025.01.07 |

| AWS) PuTTY이용해서 EC2 접속 (2) | 2024.03.21 |

| AWS)Cloudwatch를 활용한 EC2 리소스 사용 모니터링_PuTTY이용 (0) | 2024.03.21 |

| AWS) 일부 보안 그룹은 삭제할 수 없습니다. (0) | 2024.03.19 |